Что нам понадобится

Вот что нам потребуется для поднятия своего VPN.

Провайдер VPS

Первым делом необходимо выбрать провайдера, который нам предоставит виртуальный выделенный сервер (VPS). Что именно выбирать — дело каждого и зависит от страны и от того, сколько он готов выложить. Основная рекомендация — выбирайте страну, наиболее близкую по географическому расположению, это сведет задержку к минимуму. Но, конечно, живя в Гонконге, покупать сервис в Делли или Париже смысла нет.

Выбор ОС

В моем примере используется RHEL версии 7.4. Для точного копирования команд из статьи сгодится и CentOS 7 (1708), так как это бесплатная и почти идентичная копия RHEL, основанная на его коде. Возможно, подойдут другие дистрибутивы, а также производные RHEL (Fedora), но пути файлов конфигурации и версии программ могут различаться.

Разные вопросы

В. Чем отличаются виртуальные устройства tun и tap?О. TUN — туннель, соединение по которому указывается по типу: локальный IP < — > удаленный IP. Например, при явном указании ifconfig:

—ifconfig 10.3.0.2 10.3.0.1

в этом примере 10.3.0.2 — локальный IP, 10.3.0.1 — удаленный IP

TAP — эмулирует виртуальную ethernet карточку, для которой требуется указывать локальный IP и маску подсети. Например:

—ifconfig 10.3.0.2 255.255.255.0

В. Для чего нужны файлы serial и index.txt при генерации ключей с easy-rsa?О. Эти два файла используются в качестве временной базы данных, используемой при генерации ключей. Должны находиться в том каталоге, где и ключи.

Авторизуйтесь для добавления комментариев!

Как настроить сетевой мост между двумя сетями для Open VPN сервера?

В моем случае необходимо, чтобы клиенты подключаясь к нашей сети видели наши доступные компьютеры, а наши сервера «видели» бы нужные сетевые принтеры в соседней сети. Для этого нам нужно создать сетевой мост — объединить два сетевых устройство между собой.

В нашем случае это наш сетевой адаптер, который «смотрит» в интернет и только что созданный адаптер TAP. Настройки IP обнуляем. Выделяем оба адаптера мышкой и объединяем в «мост»:

После установки устройства «Сетевой мост» нужно сделать ему настройки через «свойства» IP адреса, шлюза, маски а так же адреса DNS -серверов (выданные провайдером) . Если IP не было — назначить постоянный, внутренний

Это важно, без этого наш сервер не заработает!

Настройки IP адаптеров включенных в мост не изменяем и ничего не трогаем!

Отключаем брандмауэр windows. Дополнительно, там же идем в «Разрешение обмена данными с приложениями в брандмауэре Windows, добавляем наш установленный open vpn в список (C:Program FilesOpenVPVBinOpenVPNgui,exe).

Сняли возможную блокировку соединения. Идем далее! Предварительная подготовка почти закончена. Теперь займемся непосредственно сервером. Идем в папку C:Program FilesOpenVPVeasy-rsa

В ней находятся программы с которыми мы сейчас будем взаимодействовать. Открываем командную строку от имени Администратора. Переходим в папку easy-rsa, для чего в командную строку скопируем команду cd C:Program FilesOpenVPNeasy-rsa

Все операции далее совершаем через командную строку. Для создания конфигурации сервера запустим файл init-config.bat

Создастся файл vars.bat, в нем мы заполним информацию, которую будут содержать сертификаты безопасности и с их помощью будут шифроваться данные. Для этого в блокноте открываем файл vars.bat и произвольно заполняем значения (командную строку не закрываем!):

Значения «server» не изменяем. Все значения (страна, регион, город, организация, почтовый адрес) проставляем произвольно английским шрифтом. Сохраняем файл. Переходим в командную строку снова. Набираем первой команду Vars.bat

Если OpenVPN устанавливался ранее -набираем команду clean-all.bat Она удалит созданную до этого папку с ключами (keys) со всем содержимым . При установе сервера OpenVPN с нуля делать эту команду необязательно.

Если у вас так как на фото, нормально. Идем далее

Теперь с помощью проводника перейдем в каталог C:Program FilesOpenVPNbin и скопируем файлы библиотек (*.dll) , файл openssl.exe в каталог, где лежат наши исполняемы файлы и который открыт сейчас в командной строке (C:Program FilesOpenVPNeasy-rsa):

Библиотеки нужны в этом каталоге, чтобы не возникало ошибок при создании сертификатов центра авторизации и файла Диффи-Хеллмана. Начнем с последнего. Файл Диффи-Хеллмана препятствует расшифровке информации (если файлы ключей были похищены), а так же отвечает за шифрование. Создадим его для нашего сервера в командной строке набрав команду build-dh.bat

Ждем, пока файл генерируется на основании информации указанной в vars.bat Далее, сгенерируем сертификат нашего удостоверяющего центра. Он будет необходим для дальнейшей выдачи серверного и клиентских сертификатов. Наберем в командной строке команду build-ca.bat Последовательно и не спеша нажимаем клавишу Enter…

…после появления очередной строчки; данные в сертификате будут скопированы по значениям указанным в файле vars.bat Следующий этап — создадим сертификат нашего сервера. В командной строке набираем команду build-key-server.batserver (server -имя серверного сертификата):

Так же последовательно и не спеша нажимаем Enter пока не дойдем до строчки Common Name(eg, your name or your servers hostname Здесь нужно обязательно указать имя сервера ( можно имя компьютера) и нажать Enter. Далее будут оставшиеся поля и запрос на создание пароля от сертификата. Просто нажимаем Enter. На вопросы записи сертификата и добавления его в базу данных нажимаем Y и Enter

Срок действия сертификата — 10 лет.

Теперь нам необходимо создать файл конфигурации сервера, выбрать протокол соединения, имя сетевого виртуального адаптера, порт соединения и еще много чего.

В папке sample-config лежит пример файла server.ovpn, находим его, открываем блокнотом( от имени администратора!):

Доступ к локальной сети

По инструкции выше мы сможем получить доступ только к серверу, на котором установлен OpenVPN. Для получения доступа ко всей внутренней сети, выполним следующие шаги.

1. Настройка реестра

Для включения IP маршрутизации в Windows необходимо в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters найти параметр IPEnableRouter и задать ему значение 1. Это можно сделать в утилите редактирования реестра (regedit) или командой:

reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

* командную строку необходимо запускать от администратора.

2. Настройка OpenVPN Server

В конфигурационный файл OpenVPN добавим:

push «route 172.16.10.0 255.255.255.0»

push «route 192.168.2.0 255.255.255.0»

* где 172.16.10.0 — VPN сеть; 192.168.2.0 — локальная сеть, в которую необходимо «попасть» пользователям openvpn.

При необходимости использовать DNS внутренней сети также добавим:

push «dhcp-option DNS 192.168.0.15»

push «dhcp-option DNS 192.168.0.16»

push «dhcp-option DOMAIN dmosk.local»

* где 192.168.0.15 и 192.168.0.16 — внутренние DNS-серверы; dmosk.local — домен, который будет добавляться к узлам, обращение к которым идет по неполному имени.

Если нам нужно, чтобы все запросы клиента (в том числе, Интернет) ходили через сервер OpenVPN, добавляем:

push «redirect-gateway def1»

* в таком случае, нам не обязательно добавлять push route, который мы использовали выше.

Перезагружаем службу OpenVpnService.

3. Разрешаем доступ к локальной сети

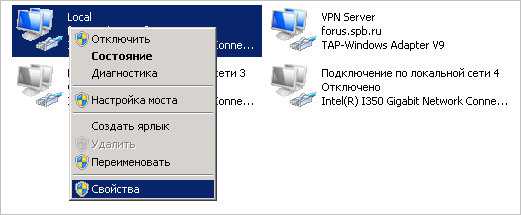

Заходим в управление сетевыми подключениями (Панель управления\Сеть и Интернет\Сетевые подключения). Кликаем правой кнопкой мыши по адаптеру локальной сети — Свойства:

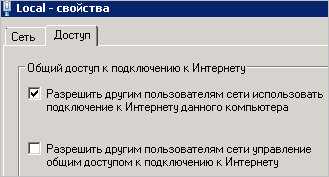

На вкладке Доступ ставим галочку Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера:

… и сохраняем настройки.

Правила межсетевого экрана

Нам нужно убедиться, что устройства, подключенные к интерфейсу LAN, могут отправлять трафик в Интернет через шлюз по умолчанию. Когда вы устанавливаете pfSense, он автоматически создает правило, разрешающее любой тип трафика из интерфейса LAN по умолчанию. Так что, если вы там ничего не меняли, все будет в порядке.

Если вы их изменили, убедитесь, что ваши правила разрешают устройствам LAN, которые вы хотите подключиться к VPN, выходить в Интернет. Перейдите в Брандмауэр> Правила> LAN, чтобы просмотреть / обновить правила вашей локальной сети.

Так выглядят правила LAN по умолчанию. По умолчанию существует правило для IPv4 и одно для IPv6. Если ваш провайдер VPN не поддерживает IPv6, вам понадобится только правило IPv4.

Правило позволяет любому устройству в локальной сети подключаться к любому месту назначения, используя любой протокол через любой порт.

Если правила нет, вы можете создать его.

Как создать правило брандмауэра локальной сети

- Нажмите зеленую кнопку «Добавить» со стрелкой, направленной вверх. Это поместит правило наверху, и pfSense сначала будет соответствовать этому правилу.

- Установите в поле Action значение Pass.

- Не устанавливайте флажок Отключено.

- В поле Интерфейс оставьте значение LAN.

- Установите семейство адресов в IPv4.

- Установите протокол на любой

- Установите источник в локальной сети.

- Установите назначения для любого.

- Если вам также нужно правило IPv6, повторите процесс и выберите IPv6 в раскрывающемся меню Address Family.

Работа с прокси

OpenVPN без проблем может работать через http и socks прокси.http-proxy < server port > — указываем адрес и порт прокси-сервера.

http-proxy 192.168.0.12 8080

Если требуется авторизация на прокси-сервере:http-proxy < server port authfile > — где authfile — файл содержащий две строки (имя пользователя и пароль) или stdin (будет запрошено имя пользователя и пароль).

Так же после authfile требуется указать метод авторизации. Можно оставить auto для автоматического выбора метода авторизации или указать явно через auth-method.

auth-method может быть трех видов «none», «basic» или «ntlm».

Используется в OpenVPN начиная с версии 2.1.http-proxy-retry — переподключаться, если соединение было разорвано.http-proxy-timeout < seconds > — считать соеденение с прокси-сервером разорванным после n-секунд неактивности. Например:

http-proxy-timeout 5socks-proxy < server port > — указываем сокс-прокси сервер. Пример:

socks-proxy 192.168.0.12 8080socks-proxy-retry — переподключаться, если соединение было разорвано.auto-proxy — автоматически определять прокси-сервер. Требуется версия OpenVPN 2.1 и выше.

Исправления для NordVPN, не подключающегося

Подключиться к другому серверу

Вы можете попробовать подключить NordVPN к нескольким различным серверам. Если он не может подключиться ни к какому, используйте это приложение на другом устройстве, например на телефоне. Если все работает нормально, возможно, проблема в вашем компьютере.

Если это приложение по-прежнему не может подключиться к вашему телефону, возможно, сеть или ваша учетная запись NordVPN работают неправильно. Попробуйте другие способы исправить NordVPN, который не подключается в Windows 10.

Проверьте свою учетную запись NordVPN

Вы можете проверить, есть ли у вас активная учетная запись NordVPN, нажав Мой счет на сайте NordVPN. Введите данные для входа в систему, чтобы запустить панель управления учетной записью, на которой указана дата истечения срока действия подписки VPN. Если учетная запись неактивна, свяжитесь с NordVPN, чтобы продлить подписку.

Перезагрузите сеть или адаптер TAP

При использовании NordVPN на вашем компьютере это приложение создает виртуальный сетевой адаптер для передачи информации. Но иногда адаптер TAP выходит из строя, что приводит к тому, что NordVPN не подключается к серверу в Windows 10. Перезапуск адаптера полезен для решения проблемы с подключением.

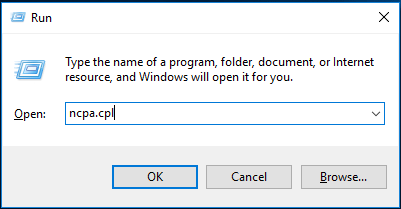

Шаг 1: нажмите Win + R , ввод ncpa.cpl и нажмите Хорошо .

Шаг 2: Здесь отображаются все адаптеры, и вы должны щелкнуть правой кнопкой мыши адаптер TAP, чтобы выбрать Отключить .

Шаг 3: Затем включите адаптер. Затем повторно подключите клиент NordVPN, чтобы проверить, устранена ли проблема.

Переустановите NordVPN

При переустановке NordVPN будет переустановлен адаптер TAP. Если адаптер поврежден, NordVPN не может подключиться, и вы можете исправить это с помощью переустановки. И это также гарантирует, что у вас установлена последняя версия. После полного удаления приложения перейдите, чтобы загрузить приложение и установить его на свой компьютер с Windows 10.

Как удалить остатки неустановленного программного обеспечения? Попробуйте эти способы!

Как удалить остатки неустановленного программного обеспечения? Попробуйте эти способы!

Как удалить остатки удаленного программного обеспечения в Windows 10? Этот пост покажет вам два метода полного удаления программы.

Читать больше

Если после этого NordVPN не подключается, возможно, подключение заблокировано антивирусным ПО. Перейти к следующему решению.

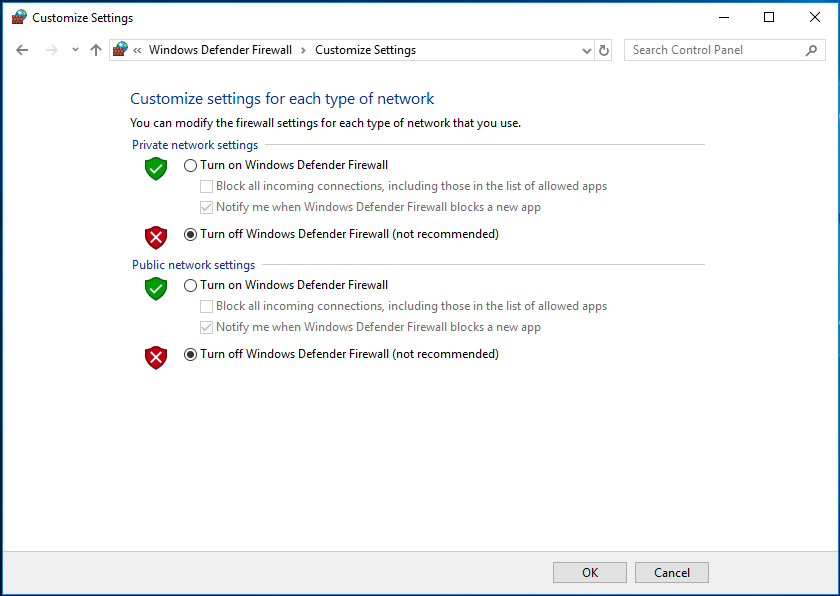

Отключить брандмауэр Защитника Windows

Как отключить брандмауэр Защитника Windows, чтобы NordVPN не подключается в Windows 10? Это инструкции.

Если вы хотите включить или отключить брандмауэр Windows для Windows 10, этот пост расскажет вам все шаги и покажет вам отличную альтернативу брандмауэру Windows.

Шаг 1: ввод firewall.cpl в поле поиска и щелкните результат.

Шаг 2: нажмите Включение или отключение брандмауэра Защитника Windows и обеспечьте коробку Отключить брандмауэр Защитника Windows (не рекомендуется) проверено.

Шаг 3: нажмите Хорошо .

Переключите IP-протокол с UDP на TCP

Если NordVPN не подключается, полезно переключить протокол IP с UDP на TCP. Просто нажмите Настройки в NordVPN и перейдите на Расширенные настройки . Если выбран UDP, выберите протокол TCP.

Очистить сетевой стек

Очистка сетевого стека на вашем компьютере может решить многие проблемы с VPN, включая отсутствие подключения NordVPN. Процесс может очистить ваши настройки DNS и IP и гарантировать, что неправильные настройки не конфликтуют с приложением.

3 шага для сброса стека TCP / IP в Windows 10 с помощью команд Netsh

3 шага для сброса стека TCP / IP в Windows 10 с помощью команд Netsh

Узнайте, как сбросить стек TCP / IP в Windows 10 с помощью утилиты Netshell. Проверьте команды Netsh для сброса TCP / IP, сброса IP-адреса, обновления настроек TCP / IP.

Читать больше

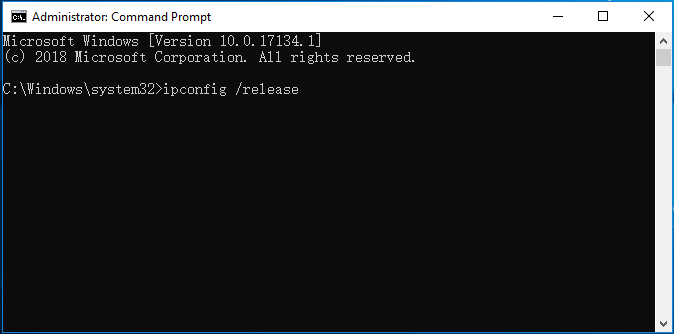

Шаг 1. В Windows 10 запустите командную строку от имени администратора.

Шаг 2: Введите каждую из этих команд в окно CMD и нажмите Войти после каждого.

ipconfig / release

ipconfig / flushdns

ipconfig / обновить

сброс WinSock Netsh

Сброс IPv4 интерфейса netsh

Сброс ipv6 интерфейса netsh

каталог сброса netsh winsock

netsh int ipv4 сбросить reset.log

netsh int ipv6 сбросить reset.log

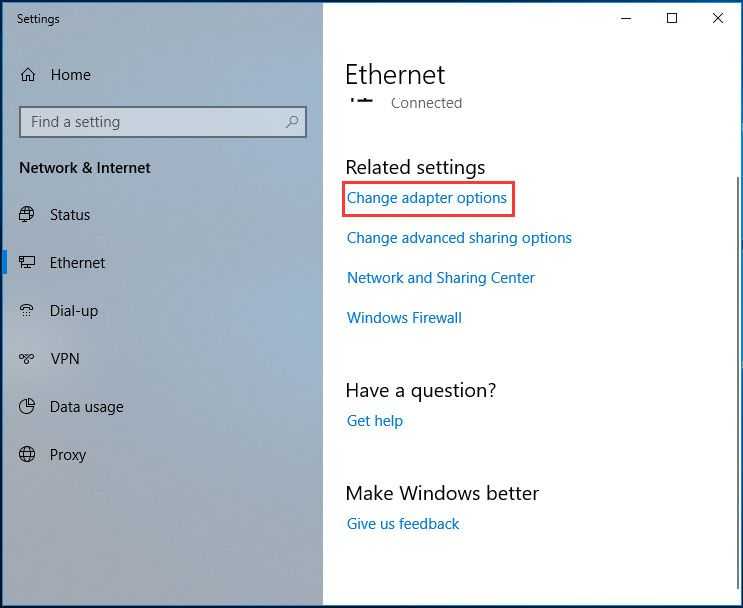

Отключить IPv6

IPv6 — это последняя версия IP на компьютере. По умолчанию обычно используется IPv4, но некоторые из вас могут использовать IPv6. Похоже, что IPv6 не может работать с NordVPN, что приводит к тому, что NordVPN не подключается. Таким образом, вам необходимо отключить его, чтобы решить эту проблему.

Наконечник:

Шаг 1. Щелкните правой кнопкой мыши значок сети на панели задач и выберите Откройте настройки сети и Интернета .

Шаг 2: В Ethernet нажмите Изменить параметры адаптера .

Шаг 3. Щелкните адаптер правой кнопкой мыши и выберите Свойства .

Шаг 4: снимите флажок Версия интернет-протокола (TCP / IPv6) .

Создайте запрос сертификата сервера и сгенерируйте закрытый ключ

Теперь мы сгенерируем закрытый ключ и запросим сертификат на сервере OpenVPN. Далее мы передадим файл запроса сертификата на сервер центра сертификации (ЦА). который будет подписан, чтобы создать необходимый сертификат

Находясь в той же папке, мы можем сгенерировать запрос Следующая команда создает файл закрытого ключа с именем openvpn-server.key и файл запроса сертификата с именем openvpn-server.req.

Вывод в терминале:

Теперь скопируйте файл ключа сервера с именем openvpn-server.key в каталог с именем /etc/openvpn/server.

Затем скопируйте файл запроса сертификата на сервер ЦА (центра сертификации):

На сервере ЦА перейдите в каталог easyrsa,

Чтобы импортировать запрос, выполните следующую команду:

Ответ в терминале:

А теперь подпишите запрос. Поскольку мы подписываем запрос сервера, мы должны использовать директиву перед общим именем нашего сервера openvpn. Если бы это был запрос клиента, мы должны были бы использовать директиву вместо .

Подписать запрос:

Ответ в терминале:

Теперь запрос сертификата сервера OpenVPN подписан сервером ЦА, нам нужно передать подписанный запрос и открытый сертификат на сервер OpenVPN.

Теперь мы сгенерируем предварительный общий ключ tls-crypt. Это гарантирует что наш OpenVPN-сервер способен справляться с не аутентифицированным трафиком, сканированием портов и некоторыми атаками, которые могут использовать много ресурсов сервера.

Ответ в терминале:

Далее вводим команду

Теперь скопируйте ключ и pem файлы в каталог /etc/openvpn/server:

Создаем облачный сервер

Теперь переходим к самому ответственному этапу создания собственного VPN – созданию облачного сервера.

Шаг 1. Открываем личный кабинет (ссылка у вас на почте).

Шаг 2. В панели управления на вкладке Managment (на боковой панели) выбираем Create New Cloud Server.

Шаг 3. Выбираем уже знакомый нам Cloud Server Smart стоимостью 1 евро в месяц. Внизу отмечаем этот тариф и нажимаем Continue.

Шаг 4. Теперь приступаем к конфигурации облачного сервера.

Выберите пункт Select Template. Откроется внушительный список из самых разных дистрибутивов операционных систем. За Windows забудьте, поскольку ее установка обойдется дороже в связи с требования ОС (2 ГБ ОЗУ минимум).

Смело пролистываем список в самый низ и выбираем Ubuntu Virtual Desktop.

Для этого дистрибутива вполне достаточно 20 ГБ дискового пространств, одноядерного процессора и 1 ГБ оперативной памяти. Не бойтесь Linux, он дружелюбный;)

Шаг 5. Остается задать пароля администратора для стандартного имени пользователя root.

Обязательно запомните указанный пароль. Без него вы не подключитесь к серверу.

Еще раз убедитесь, что выбраны минимальные характеристики сервера и указана стоимость в 1 евро за месяц обслуживания. Не забудьте задать имя вашего сервера – любое, какое угодно, но латинскими буквами. Так будет именоваться ваш удаленный компьютер.

Если все верно, смело нажимайте Create Cloud Server.

Оплаченная ранее сумма в 1 евро будет списана автоматически и в течение 3 – 5 минут сервер будет запущен.

Узнаете вы это по следующему статусу сервера:

В разделе Managment вы увидите сервер с заданным ранее именем и статус On. Запишите IP-адрес, он пригодится нам на следующем этапе настройки.

Облачный сервер настроен! Пришло время заняться VPN и заглянуть на удаленный рабочий стол.

Как устранить неполадки в сети VPN, если подключение не устанавливается

1. Проверьте данные для входа в VPN

- Подходит для: Настольных и мобильных устройств

- Сложность: Низкая

- Риск: Низкий

Иногда самое простое решение оказывается верным — вы могли ошибиться при вводе имени пользователя или пароля. Если вы уверены, что данные верны, рекомендую сбросить пароль и попробовать подключиться снова.

Избежать подобных опечаток можно, выбрав VPN с менеджером паролей. Например, в CyberGhost входит дополнительный диспетчер паролей (PassCamp), который защищает ваши пароли и упрощает использование учетных данных в Интернете.

2. Временно отключите брандмауэр

- Подходит для: Настольных устройств

- Сложность: Умеренная

- Риск: Умеренный (если вы оставите брандмауэр отключенным)

Когда дело доходит до доступа в Интернет через VPN, брандмауэр может немного переусердствовать. Попробуйте временно отключить его, чтобы посмотреть, не решит ли это проблему. Если после отключения брандмауэра вам удается подключиться к VPN, вручную добавьте VPN в список безопасных приложений. В настройках брандмауэра должна быть возможность добавить приложение, чтобы оно могло обходить его ограничения.

3. Приостановите работу антивируса

- Подходит для: Настольных и мобильных устройств

- Сложность: Низкая

- Риск: Умеренный (если вы не будете отключать антивирус надолго)

Ваш VPN не всегда эффективно взаимодействует с другим ПО, а работа антивируса часто приводит к проблемам с подключением VPN. Если антивирус работает слишком активно, возможно, именно он блокирует подключение VPN, поскольку считает это угрозой для безопасности.

Попробуйте приостановить работу антивируса и посмотреть, может ли VPN установить соединение. Если VPN работает, просто добавьте его в список безопасных программ антивируса. И не забудьте потом включить антивирус, чтобы снова активировать защиту.

4. Обновите сетевые драйверы вручную

- Подходит для: Настольных устройств

- Сложность: Низкая

- Риск: Низкий

Иногда в работе адаптера TAP вашего VPN-сервиса возникают проблемы, из-за чего он не может обеспечить стабильное соединение с сервером. Адаптер TAP — это специальный сетевой драйвер, благодаря которому VPN может подключаться к своим серверам. Если он работает неправильно или устарел, то при установке VPN-подключения могут возникнуть проблемы. Вот что можно сделать по этому поводу:

- Откройте диспетчер устройств. Чтобы найти его, воспользуйтесь панелью поиска на своем настольном устройстве.

- Откройте меню сетевых адаптеров. Здесь отобразится список драйверов, включая адаптер TAP вашего VPN.

- Щелкните правой кнопкой мыши по адаптеру TAP VPN-сервиса и выберите Update driver (Обновить драйвер). Драйвер обновится автоматически, после чего можно попробовать еще раз подключиться к VPN-серверу.

5. Обратитесь в службу поддержки клиентов

- Подходит для: Настольных и мобильных устройств

- Сложность: Низкая

- Риск: —

У премиальных VPN есть круглосуточная служба поддержки клиентов, сотрудники которой помогут вам решить любые возникшие проблемы. Чаще всего проблемы с подключением возникают не по вашей вине, и специалисты будут всегда готовы помочь. Один раз я обратилась в поддержку и узнала, что разработчики VPN уже уведомлены о проблеме и решают ее.

Что вам понадобится

Чтобы это работало в pfSense, вам необходимо получить следующее с веб-сайта вашего провайдера VPN. Поставщики VPN, поддерживающие pfSense (официально или неофициально), сделают свои файлы конфигурации доступными для загрузки.

- Ваши учетные данные: это будут имя пользователя и пароль, идентификатор клиента, номер счета – как бы они его ни называли. Это зависит от провайдера. Это может быть любой из вышеперечисленных. Вам просто нужны средства идентификации и аутентификации для вашей учетной записи.

- Сертификат CA: у поставщика VPN есть центр сертификации, который проверяет подключения к его серверам VPN. Чтобы настроить pfSense в качестве VPN-клиента, вам понадобится сертификат CA вашего провайдера. Выглядит это так:

Закрытый ключ сертификата ЦС: некоторые поставщики также требуют, чтобы вы импортировали закрытый ключ сертификата ЦС. Не все. Выглядит это так:

Ключ TLS. Некоторым поставщикам VPN также требуется ключ TLS для создания клиентского подключения к своим серверам. Его часто называют статическим ключом. Если вашему провайдеру VPN требуется статический ключ для установления соединения OpenVPN, он вам тоже понадобится. Выглядит это так:

Итак, первое, что вам нужно сделать, это получить файлы конфигурации OpenVPN у вашего провайдера VPN. Как только у вас есть все это, вы готовы приступить к настройке клиентского соединения в pfSense.

Установка OpenVPN

Подготовка

Установка OpenVPN на Ubuntu 18.04 начинается с установки пакетов OpenVPN и Easy-rsa из репозитория. Утилита Easy-rsa необходима для управления ключами и сертификатами.

Перед инсталляцией необходимо обновить список пакетов:

sudo apt update

Теперь нужно выполнить установку OpenVPN и Easy–rsa:

sudo apt install openvpn easy-rsa

Также в процессе работы пригодится пакет NetTOOLS, включающий в себя все необходимые сетевые инструменты. Установка выполняется командой:

sudo apt install net-tools

Настройка центра сертификации

Настройка сервера OpenVPN на Ubuntu начинается с установки центра сертификации и создания корневого сертификата:

sudo cp -R /usr/share/easy-rsa /etc/openvpn/ cd /etc/openvpn/easy-rsa export EASYRSA=$(pwd) sudo ./easyrsa init-pki sudo ./easyrsa build-ca

При выполнении последней команды программа попросит пользователя придумать пароль. Созданный код доступа будет использоваться в последующих действиях для подписи сертификатов и ключей.

В результате создаются файлы:

- /etc/openvpn/easy-rsa/pki/ca.crt – сертификат CA. Он необходим клиентам и серверу для проверки подписи CA.

- /etc/openvpn/easy-rsa/pki/private/ca.key – приватный ключ CA.

Для удобства нужно создать каталог, в котором будут храниться все необходимые сертификаты и ключи OpenVPN:

mkdir /etc/openvpn/certs/

Теперь необходимо скопировать корневой сертификат OpenVPN в созданную папку:

cp /etc/openvpn/easy-rsa/pki/ca.crt /etc/openvpn/certs/ca.crt

Ключи OpenVPN для сервера

Генерация ключей для сервера OpenVPN выполняется следующей командой:

./easyrsa gen-req server nopass

Далее созданный сертификат подписывается ключом CA:

./easyrsa sign-req server server

Появится предупреждение с запросом подтвердить подпись. Нужно написать «yes» и ввести пароль центра сертификации.

Созданные файлы копируются в каталог для сертификатов:

cp /etc/openvpn/easy-rsa/pki/issued/server.crt /etc/openvpn/certs/ cp /etc/openvpn/easy-rsa/pki/private/server.key /etc/openvpn/certs/

Теперь нужно создать файл параметров Diffie–Hellman:

openssl dhparam -out /etc/openvpn/certs/dh2048.pem 2048

Последним создаётся ключ HMAC (hash-based message authentication code):

openvpn --genkey --secret /etc/openvpn/certs/ta.key

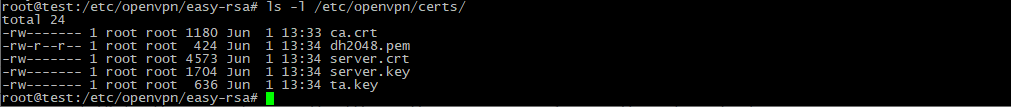

Теперь в папке, созданной для хранения сертификатов, должно быть 5 файлов. Проверить их наличие можно командой:

ls -l /etc/openvpn/certs/

Создание ключей клиентов OpenVPN

Сгенерировать ключи и выполнить их подпись можно следующей командой:

./easyrsa gen-req client1 nopass ./easyrsa sign-req client client1

На вопрос о намерении подписать нужно ответить «yes» и ввести пароль CA.