Анализ и функции Cisco VPN

Он должен предложить много функций, которые делают его уникальным VPN. Вот почему многие люди поощряются использовать все его услуги. Все факторы, окружающие эту VPN замечательны.

Помимо преимуществ, которые могут быть получены с его приобретением, есть все те небольшие элементы, которые составляют его, и это приводит к невероятным сервисом для поддержания анонимности ИС в различных обстоятельствах.

В данном разделе мы представляем анализ некоторых наиболее важных возможностей Cisco VPN.

1. Простота использования

Эта VPN очень простая платформа для использования, она имеет несколько способов, которые основаны на личном или деловом использовании. Для доступа к ее сервисам необходимо только обновить DNS-серверы.

Различные опции, к которым можно получить доступ, управляются непосредственно со специализированной панели управления. Кроме того, она имеет все необходимые средства для совместимости с большим количеством устройств.

2. Страны, имеющиеся в наличии

Хотя мы можем вас заверить, что он предлагает впечатляющее количество серверов, вы не обладаете достаточными знаниями о местах, с которыми он работает. Это тактика, используемая многими VPN платформами для обеспечения конфиденциальности пользователей.

3. Устройства

Службы Cisco VPN совместимы с различными ведущими платформами и устройствами. Среди них и эти:

- Windows

- Mac

- Android

- iOS

- Linux.

4. Типы контрактов

Контракты варьируются в зависимости от того, являетесь ли вы индивидуальным клиентом или компанией. Реальность такова, что для некоторых это довольно дорогая услуга, но она оправдана, так как их клиентами обычно являются предприятия и малые предприятия, которые могут осуществлять платежи в рассрочку.

5. Доступные услуги

Среди различных сервисов, доступных для этой VPN, есть следующие:

- L2F: Разработанный совместно с другими производителями, он теперь может считаться промышленным стандартом.

- L2TP: также используется Cisco VPN, он сочетает в себе различные типы слоев, чтобы иметь идеальную функциональность.

6. Безопасность

Различные условия Cisco VPN имеют довольно тесные отношения с NGFW компании. Это сервис, который непосредственно управляет безопасностью, предоставляемой платформой для своих клиентов.

Cisco не только защищает своих индивидуальных пользователей, но и предоставляет ряд преимуществ, идеально подходящих для защиты бизнесменов или офисных сотрудников, которым необходимо использовать VPN для удобства использования.

Самое лучшее, что эта служба способна делать это даже тогда, когда люди или устройства находятся вне VPN, а это означает, что никакие другие внешние агенты не нужны.

7. Качество поддержки

У него есть два разных метода. Как ни странно, кроме онлайн-чата с официального сайта, у него есть контактный телефон. Поэтому сервис не только полностью персонализирован, но и 24 часа в сутки с немедленным ответом.

8. Netflix и торрентинг с Cisco VPN

Подавляющее большинство клиентов Cisco VPN – это предприятия или малые и средние компании, поэтому они не специализируются на том, чтобы остаться незамеченными для таких платформ, как Netflix и скачивание торрентов.

Преимущества и недостатки VPN по сравнению с прокси

Какие именно преимущества предоставляет VPN? Является ли подобное подключение наилучшим вариантом, или прокси-соединение имеет больше плюсов? Для ответа на этот вопрос рассмотрим положительные стороны VPN-подключения:

- Защита информации: при передаче через VPN информация шифруется, а значит не может быть перехвачена или зафиксирована в публичных сетях. В этом его основное отличие от прокси: при подключении через прокси шифрования данных не происходит, и данные защищены в меньшей степени.

- Сокрытие личности: в сети не узнают ваш IP адрес, что может быть полезно. Кроме того, скрыв IP адрес, вы можете обойти региональные ограничения. При этом мы настоятельно не рекомендуем использовать VPN-подключения для нарушения каких-либо законов вашей страны.

- Организация общей рабочей сети с зашифрованным через VPN подключением очень полезна в крупных компаниях для связи между устройствами сотрудников.

Эти преимущества тесно связаны с целями, для которых обычно используется VPN. Но недостатки у VPN-подключения тоже имеются. Среди них:

- Замедление скорости: из-за шифрования и наличия сервера, который выступает посредником, скорость доступа к сайтам существенно снижается. В итоге даже при высокой скорости подключения к интернету вы можете иметь довольно медленное интернет-соединение. Впрочем, и при соединении через прокси скорость может значительно уменьшиться в зависимости от местоположения сервера.

- Дороговизна: стабильный и быстрый VPN-сервер стоит весьма дорого, а бесплатные решения обычно совсем неэффективны. С прокси примерно такая же ситуация — бесплатные решения годятся только для самых простых и недолгих задач.

- Сбои и разрывы связи: в зависимости от степени нагрузки и качества сервера VPN-подключения могут сбоить или прерываться. Это сильно раздражает и затрудняет работу в сети.

- Трудности настройки: иногда могут возникнуть проблемы с настройкой VPN-подключения. Настроить прокси-соединение проще.

Таким образом, VPN безопаснее, чем прокси, хотя и сложнее в настройке. Что касается скорости и стабильности, то тут всё зависит от способа подключения и выбранного сервера.

Openconnect

OpenConnect – это открытое приложение для подключения к виртуальным частным сетям с реализацией подключений точка-точка, которое изначально было написано в качестве замены проприетарного клиента Cisco AnyConnect SSL VPN.

Причиной для разработки OpenConnect послужила серия недостатков, обнаруженных в решении Cisco под Linux:

- отсутствие поддержки архитектур отличных от i386 (для платформ Linux)

- отсутствие интеграции с NetworkManager

- отсутствие грамотной поддержки форматов пакетов RPM и DEB

- невозможность работы в качестве непривилегированного пользователя

- закрытость кода и др.

По какой-то причине у меня не получилось настроить соединение через AnyConnect, зато получилось через openconnect

Также вам может понадобиться vpn-slice, который есть только для openconnect. Речь о vpn-slice пойдет дальше.

Все манипуляции проводятся на CentOS 7. Для начала устанавливаем openconnect.

После этого вы уже можете подключиться к vpn

Часто в корпоративных организациях используется прокси, тогда поможет флаг . При этом флаг после успешного соединения убирает его в фон, чтобы вы могли продолжать пользоваться сервером.

Нужно будет ввести данные для входа в VPN, после чего вы успешно подключитесь. Но есть одна проблема.

Для отключения от VPN используйте эту команду:

Что нового в Cisco AnyConnect

Это основной выпуск программного обеспечения, поскольку он содержит множество исправлений ошибок и новых функций. Я перечислю некоторые из функций.

- Туннель управления VPN позволяет клиенту автоматически подключаться к VPN при запуске компьютера. Это полезно для всегда подключенных удаленных компьютеров.

- TLS v1.2 полностью поддерживается, включая подтверждение связи и аутентификацию сертификата.

- Фильтр потока NVM теперь отслеживает отфильтрованный трафик, облегчая администраторам работу с журналами.

- AnyConnect 4.7 поставляется с новыми значками и изображениями.

- Многие новые комплекты шифров поддерживаются для соединений SSL / TLS.

All TAP-Win32 adapters on this system are currently in use

Эта впн ошибка связана с некорректной работой Windows и программы OpenVPN. Также эта OpenVPN ошибка может возникнуть вследствие отключения Интернета без отключения сначала OpenVPN соединения. Всегда отключайте сначала OpenVPN соединение и только затем Интернет.

Для устранения ошибки, зайдите в “Пуск -> Сетевые подключения”. Найдите “Подключение по локальной сети. TAP-Win32 Adapter” и правой кнопкой мышки щелкните на ярлыке. Выберите “Отключить”.

Затем, таким же образом, “Включите” данное подключение. После выполнения данных действий проблемы с VPN подключением должны исчезнуть.

наверх

Настройка доступа к локальной сети для VPN-клиентов или клиента AnyConnect Secure Mobility Client

Выполните следующие действия, чтобы разрешить клиентам Cisco VPN или Cisco AnyConnect Secure Mobility доступ к их локальной сети при наличии подключения к устройству ASA:

или

Настройка ASA через ASDM

Выполните следующие действия в ASDM, чтобы разрешить клиентам VPN доступ к локальной сети при наличии подключения к устройству ASA:

- Выберите Configuration> Remote Access VPN> Network (Client) Access> Group Policy (Конфигурация > VPN для удаленного доступа > Доступ к сети (клиент) > Групповая политика) и выберите групповую политику, в которой следует включить доступ к локальной сети. Затем нажмите Edit (Редактировать).

- Перейдите в меню Advanced > Split Tunneling (Дополнительно > Разделенное туннелирование).

- Снимите флажок Inherit (Наследовать) для политики и выберите Exclude Network List Below (Исключить список сетей ниже).

- Снимите флажок Inherit (Наследовать) для списка сетей и затем нажмите Manage (Управление), чтобы запустить диспетчер списков контроля доступа (ACL Manager).

- В приложении ACL Manager, последовательно выберите Add > Add ACL…, чтобы создать новый список доступа.

- Укажите имя ACL и нажмите кнопку OK.

- После создания списка ACL выберите Добавить > Добавить ACE…, чтобы добавить элемент контроля доступа (ACE).

- Определите элемент контроля доступа, соответствующий локальной сети клиента.

- Выберите Permit (Разрешить).

- Выберите IP-адрес 0.0.0.0

- Выберите маску подсети /32.

- Введите описание (необязательно).

- Нажмите кнопку ОК.

- Нажмите кнопку OK, чтобы завершить работу с приложением ACL Manager.

- Убедитесь, что только что созданный список контроля доступа выбран для списка сетей разделенных туннелей.

- Нажмите кнопку OK, чтобы вернуться к настройке групповой политики.

- Нажмите кнопку Apply и затем (если потребуется) Send, чтобы отправить эти команды в модуль ASA.

Настройка ASA через интерфейс командной строки

Разрешить VPN-клиентам доступ к локальной сети при наличии подключения к ASA можно не только при помощи ASDM, но и посредством интерфейса командной строки устройства ASA:

Переход в режим конфигурирования.ciscoasa>enablePassword:ciscoasa#configure terminalciscoasa (config)#

Создайте список контроля доступа, чтобы разрешить доступ к локальной сети.ciscoasa (config)#access-list Local_LAN_Access remark Client Local LAN Accessciscoasa (config)#access-list Local_LAN_Access standard permit host 0.0.0.0

Внимание. : Из-за различий в синтаксисе списка контроля доступа в версиях 8.x и 9.x программного обеспечения ASA этот список контроля доступа стал некорректным, и администраторы будут получать следующее сообщение об ошибке при попытке его настройки:rtpvpnoutbound6 (config)# access-list test standard permit host 0.0.0.0Ошибка: недопустимый IP-адресМожно использовать только следующую команду:rtpvpnoutbound6 (config)# access-list test standard permit any4 Это известная неполадка, для обхода которой был создан идентификатор ошибки Cisco CSCut3131. Выполните обновление до версии, в которой исправлена эта ошибка, чтобы иметь возможность настроить доступ к локальной сети. Перейдите в режим настройки для групповой политики, которую необходимо изменить.ciscoasa (config)#group-policy hillvalleyvpn attributesciscoasa (config-group-policy)#

Укажите политику раздельных туннелей. В данном случае используется политика excludespecified.ciscoasa (config-group-policy)#split-tunnel-policy excludespecified. Укажите список доступа к разделенным туннелям. В данном случае используется список Local_LAN_Access.ciscoasa (config-group-policy)#split-tunnel-network-list value Local_LAN_Access

Укажите список доступа к разделенным туннелям. В данном случае используется список Local_LAN_Access.ciscoasa (config-group-policy)#split-tunnel-network-list value Local_LAN_Access

Введите следующую команду:ciscoasa (config)#tunnel-group hillvalleyvpn general-attributes

Привяжите групповую политику к туннельной группеciscoasa (config-tunnel-ipsec)# default-group-policy hillvalleyvpn

Выйдите из обоих режимов конфигурирования.ciscoasa (config-group-policy)#exitciscoasa (config)#exitciscoasa#

Сохраните конфигурацию в энергонезависимой памяти (NVRAM) и нажмите клавишу ВВОД, когда будет предложено указать имя файла источника. ciscoasa#copy running-config startup-configSource filename ?Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a3847 bytes copied in 3.470 secs (1282 bytes/sec) ciscoasa#

Общие сведения

В этом документе показано, как настраивать соединение по протоколу IPSec между двумя маршрутизаторами Cisco и Cisco VPN Client 4.x. Операционная система Cisco IOS Release 12.2 (8) T и более поздних версий поддерживает соединения с Cisco VPN Client версии 3.x и более поздних.

Для получения дополнительных сведений о динамическом назначении IP-адреса оконечному сетевому устройству другим оконечным сетевым устройством L2L-туннеля см. документ под названием Настройка соединения по протоколу IPsec между одноранговыми узлами с динамической маршрутизацией LAN-to-LAN и клиентами VPN.

Установка Cisco VPN Client

Приступим к непосредственной установке Cisco VPN Client. Но прежде стоит проверить наличие SonicWALL Global VPN Client. Если уже есть в системе, удалите его и после скачайте дистрибутив с официального ресурса, выбрав нужную разрядность.http://help.mysonicwall.com/Applications/vpnclient Одним из компонентов файервола SonicWALL, является фильтр DNE Lightweight filter network client, без которого корректная инсталляция Cisco VPN client’а невозможна. В случае возникновения оповещений антивируса, смело продолжайте инсталляцию, добавив в исключения, опять же, если загрузка инсталляционного пакета была с вышеуказанного ресурса. И по выше озвученной оговорке, стоит заранее отключить все антивирусы и фаерволы. Итак, дистрибутив весь в наличии и мы переходим к непосредственной установке.

-

Запускаем файл «GVCSetup6……exe»:

-

жмем «Next»;

-

в окне лицензионного соглашения «Software License Agreement» → выбираем «I Agree» → «Next»;

-

следующим окном будет выбор папки для установки, рекомендуется оставить без изменения → «Next»;

-

и еще раз → «Next»;

-

начнется установка → дождитесь завершения → «Close»;

-

брандмауэр Windows может выдать оповещение системы безопасности → жмем «Разрешить доступ»;

-

выбираем «Далее» → в окне «New Connection» вводим IP адрес домена и имя соединения → «Далее» → «Готово»;

-

в окне программы выбираем нужное подключение → кликаем «Enable».

- если все было установлено в указанном порядке и правильно введены данные подключения, статус изменится на «Enable».

-

Запускаем файл «dneupdate64.msi» — в зависимости от разрядности Windows:

-

в запустившемся окне ставим галочку «I accept the terms in the License Agreement» → жмем «Install» — Вы непременно должны быть администратором;

-

контроль учетных записей запросит разрешение на внесение изменения данным приложением → кликаем «Да» → ожидаем завершения → «Finish».

-

Переходим к установке «vpnclient-winx64-msi-5….exe»:

-

прежде чем нажать «Unzip», запомните директорию и путь к ней;

-

контроль учетных записей вновь запросит разрешение на внесение изменений данным приложением, выбираем «Да»;

-

переходим в папку, в которую был распакован файл → во избежание возникновения ошибок при инсталляции, запустите файл не с расширением .exe, а «vpnclient_setup.msi» → «Далее»;

-

принимаем условия лицензионного соглашения «I accept the license agreement» → «Next»;

-

в следующем окне указан путь – не меняем и кликаем два раза подряд «Next»;

-

контроль учетных записей в очередной раз сделает запрос → выбираем «Да» → ожидаем окончания процесса → «Finish».

Настройка собственного Cisco VPN Server

Поскольку мы будем использовать устройство безопасности ASA, вы можете использовать Cisco Adaptive Security Device Manager (ASDM) для настройки параметров VPN, а также других функций, таких как правила межсетевого экрана и параметры преобразования сетевых адресов (NAT).

Существует три ключевых аспекта VPN-соединения: идентификация, шифрование и туннелирование. У каждого есть определенный набор стандартов, чтобы все это работало вместе.

Во-первых, вам понадобится способ идентифицировать и проверить удаленного пользователя. Это означает, что ваши пользователи должны будут пройти аутентификацию в базе данных авторизованных пользователей и получить все необходимые права доступа. Вы можете использовать сертификаты для установления личности или создания набора политик аутентификации, авторизации и учета (AAA) либо локально, либо на отдельном сервере.

Далее вы захотите зашифровать весь трафик между сервером и клиентом и установить уровень шифрования. Чем выше уровень шифрования, тем сложнее будет получить к нему доступ, но это также приведет к увеличению издержек при расшифровке.

Наконец, туннель должен быть установлен. Вы можете настроить сервер для настройки политик, которые указывают пользователям на конкретные сети в вашей организации.

Вполне возможно, что у вашей Cisco VPN может быть настройка по умолчанию, называемая Easy VPN, которая позволит вам создать единую группу с общими характеристиками. Эта функция позволит пользователям, которые хотят получить доступ к серверу, использовать только предварительный общий ключ, а также имя пользователя и пароль для аутентификации.

Как исправить проблемы Cisco VPN в Windows 10

- Восстановить установку

- Разрешить VPN свободно общаться через брандмауэр

- Настроить реестр

- Выполните чистую переустановку

1: Ремонт установки

Начнем с ремонта установки. Многие сторонние приложения, как правило, ломаются после выполнения крупного обновления. Вот почему всегда рекомендуется переустанавливать их после установки обновления.

Еще лучше, если вы хотите избежать одной из многочисленных ошибок обновления / обновления, удаление является жизнеспособным выбором. Однако, если вы не удалили Cisco VPN до обновления, вместо переустановки, вы должны сначала попробовать восстановить текущую установку.

Если вы не знаете, как восстановить Cisco VPN, выполните действия, описанные ниже:

- В панели поиска Windows введите Control и откройте панель управления .

- Нажмите « Удалить программу » в левом нижнем углу.

- Нажмите на клиента Cisco System VPN и выберите Восстановить .

- Следуйте инструкциям, пока установка не будет восстановлена.

2. Разрешить VPN свободно общаться через брандмауэр.

Обновления системы могут довольно часто изменять системные настройки и предпочтения на значения по умолчанию. Этот проступок, конечно, может повлиять и на настройки Защитника Windows. В таком случае есть вероятность, что многие сторонние приложения, которым требуется бесплатный трафик через брандмауэр, не будут работать. Включая клиент Cisco VPN.

Вот почему мы рекомендуем вам проверить настройки и убедиться, что приложение действительно разрешено в настройках брандмауэра Windows. Вот что вам нужно сделать:

- На панели поиска Windows введите Разрешить приложение и откройте « Разрешить приложение через брандмауэр Windows ».

- Нажмите Изменить настройки.

- Убедитесь, что Cisco VPN находится в списке, и ему разрешено обмениваться данными через брандмауэр Windows. Если это не так, нажмите « Разрешить другое приложение » и добавьте его.

- Установите флажки как для частной, так и для публичной сети.

- Подтвердите изменения и откройте Cisco VPN.

3: настроить реестр

Как и многие другие решения для интеграции VPN, Cisco VPN поставляется со специальным связанным виртуальным сетевым адаптером. Сбой этого устройства является еще одним распространенным явлением, и он сопровождается кодом ошибки 442. Первое, что вы можете сделать, если эта ошибка возникает, это проверить драйвер виртуального адаптера в диспетчере устройств.

Вот где это можно найти:

- Щелкните правой кнопкой мыши кнопку «Пуск» и откройте диспетчер устройств .

- Разверните Сетевые адаптеры .

- Щелкните правой кнопкой мыши на виртуальном адаптере и обновите его.

- Перезагрузите компьютер.

Теперь, если это не решит проблему, вы можете попробовать настройку реестра, которая, кажется, полностью ее устраняет. Это требует административного разрешения для внесения изменений в Реестр

Кроме того, мы настоятельно рекомендуем действовать осторожно, поскольку неуместное вмешательство в реестр может привести к системному отказу

Выполните следующие действия, чтобы настроить реестр и восстановить Cisco VPN:

- Введите regedit в строке поиска Windows и откройте редактор реестра .

- Скопируйте и вставьте следующий путь в адресную строку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

- Щелкните правой кнопкой мыши запись реестра DisplayName и выберите «Изменить».

- В разделе «Значения данных» убедитесь, что единственным текстом, который стоит, является Cisco Systems VPN Adapter . Для 64-битной версии текст представляет собой Cisco Systems VPN Adapter для 64-битной Windows.

- Сохраните изменения и попробуйте снова запустить Cisco VPN.

4: выполнить чистую переустановку

Наконец, если ни одно из предыдущих решений не позволило Cisco VPN работать, единственное оставшееся решение, которое мы можем предложить, – это выполнить чистую переустановку. В идеале это потребует установки с чистого листа, при которой вы удалите все оставшиеся связанные файлы с вашего ПК до повторной установки Cisco VPN.

Выполните следующие действия, чтобы выполнить чистую переустановку и исправить Cisco VPN в Windows 10:

- Перейдите в Панель управления и откройте Удаление программы.

- Удалите клиент Cisco Systems VPN.

- Запустите Ashampoo Uninstaller (или любой другой сторонний очиститель).

- Перейдите в системный раздел и удалите все, что связано с Cisco, из папки «Программы».

- Загрузите клиент Cisco VPN здесь.

- Установите клиент и попробуйте запустить его.

Если это не помогло, попробуйте связаться со службой поддержки, поскольку они, скорее всего, помогут вам наилучшим образом.

Вот и все. Если у вас есть какие-либо альтернативные решения, которыми вы хотите поделиться с нами, не стесняйтесь сделать это в разделе комментариев ниже.

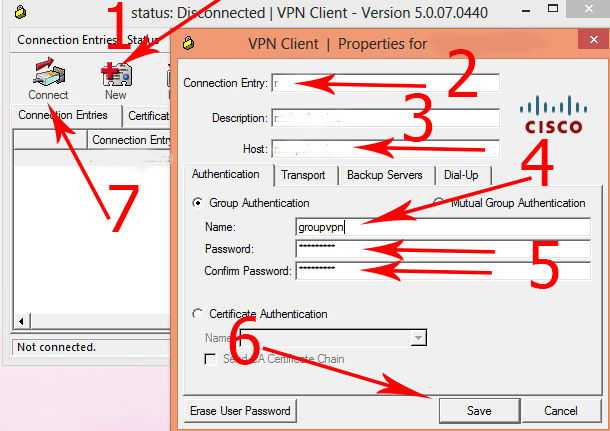

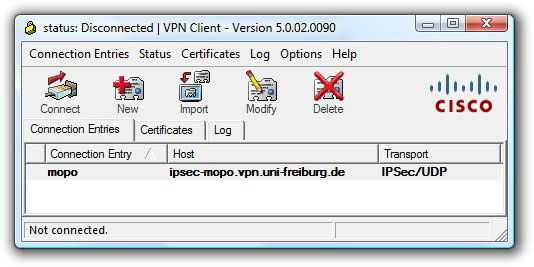

Настройка Cisco VPN Client

Настройка Cisco VPN Client для Windows 10 и Windows 7 достаточно проста, так как интерфейс VPN-клиента интуитивно понятен, но требует знания английского языка и некоторых терминов.

Новое подключение создаётся путём нажатия на кнопку «New». Открывается собственно окно с полями для указания информации о создаваемом подключении. Информация обычно предоставляется администратором частной сети или провайдером.

Имя подключения вписывается в поле «Connection Entry».

В поле «Host» указывается домен (IP-адрес VPN-шлюза).

На вкладке «Authentication»: в поле «Name» — имя группы, в поле «Password» — пароль для группы, «Confirm Password» — подтверждение пароля. Эти данные нужны для первичной групповой аутентификации.

После того, как данные введены, нажимаем «Save». Готово! Теперь в окне VPN-клиента появляется строка с новым подключением.

При подключении появится окошко вторичной авторизации, запрашивающее ваши личные логин и пароль.

Если всё было сделано правильно, то соединение установится, а в трее появится соответствующая пиктограмма. Правый клик по ней откроет меню, в котором можно выбрать пункт «Statistics» — статистика. Там будет указано количество отправленных и полученных пакетов.

Особенности клиента

- Наличие удобного менеджера, обеспечивающего двухфакторную аутентификацию.

- При работе разрешено использовать USB-ключи, смарт-карты.

- Приложение совместимо с любыми операционными системами, включая Виндовс 10, независимо от ее разрядности.

- Англоязычный интерфейс — русификация отсутствует.

- Поддерживает протоколы РРТР, L2TP, IPSec ESP, а также многие другие.

- Программа использует AES, 3DES, MDS и другие методы шифрования.

- Есть встроенный файервол.

- Разработчики внедрили технологию Cisco Secure Connectivity System, за счет чего, обеспечивается высокая надежность соединения с сервером.

Перезапись resolv.conf

Ваш файл будет перезаписан. Из-за этого мы потеряли доступ к сети и выход в интернет.

Эту проблему решает библиотека vpn-slice. Установить ее проще всего через pip3.

Вы должны установить vpn-slice как root, потому что openconnect или vpnc должны будут иметь возможность вызывать vpn-slice во время работы как root. Например для изменения /etc/hosts

После этого можно подключиться к впн, при этом указав нужные хосты.

- 21.16.41.48 – ip нужного вам сервера за vpn.

- 21.16.41.49 – второй нужный вам сервер.

Таким образом мы подключились к VPN, и получили доступ только не обходимым нам серверам.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

А как я могу гарантировать, что домашний пользователь не подцепит ничего в Интернет?

В AnyConnect есть такая функция — Always-On VPN, которая предотвращает прямой доступ в Интернет, если пользователь не находится в так называемой доверенной сети, которой может быть ваша корпоративная инфраструктура

Но обратите внимание, что данная функция работает очень гибко. Если пользователь находится в корпоративной сети, VPN автоматически отключается, а при ее покидании (например, если пользователь работает с ноутбука, планшета или смартфона), VPN опять включается; причем прозрачно и незаметно для пользователя

Тем самым пользователь всегда будет находиться под защитой корпоративных средств защиты, установленных на периметре, — межсетевого экрана, системы предотвращения вторжений, системы анализа аномалий, прокси и т.п. Многие компании, выдавая удаленным работникам корпоративные устройства, ставят условие использования их только для служебных целей. А чтобы контролировать исполнение этого требования включают в AnyConnect настройки, запрещающие пользователю ходить в Интернет напрямую.

Плюсы и минусы

Cisco VPN Client входит в число VPN-клиентов с широкими функциональными возможностями и высокой степенью защиты информации и при этом остается абсолютно бесплатной утилитой. Ее интерфейс прост и понятен, даже несмотря на то, что создан на английском языке. Благодаря этому, а также настройке виртуальных сетей в автоматическом режиме с минимальным участием человека, использовать программу смогут даже начинающие пользователи.

Cisco VPN Client работает с большинством моделей маршрутизаторов, роутеров и другого сетевого оборудования и поддерживает большинство версий Windows, начиная от XP. Предусмотрена возможность удаленного обслуживания техники.

К недостаткам программы относится отсутствие русификации. К этому можно привыкнуть, но поначалу это будет неудобством для пользователей, не владеющих английским языком.

Ошибки OpenVPN

Если вы не знаете как узнать ошибку, возникшую в ходе подключения, нажмите на следующую ссылку:

Как узнать какая OpenVPN ошибка возникла?

Ниже представлен список возможных ошибок и методы их устранения. Нажмите на ошибку, чтобы узнать как ее устранить. Названия ошибок соответствуют записям в окне лога.

- Не могу выбрать “Connect” при нажатии на иконку в системном трее?

- Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

- Cannot load certificate file client.crt

- All TAP-Win32 adapters on this system are currently in use

- ERROR: Windows route add command failed: returned error code 1?

- Initialization Sequence Completed With Errors

Важная информация

В первую очередь убедитесь, что у вас есть интернет. Для этого попробуйте открыть какой-нибудь сайт обычным способом. При отсутствии соединения сначала придется его восстановить. О том, как это сделать, мы писали в отдельных статьях.

Подробнее:Исправляем проблему с подключением к Wi-Fi сети в Windows 10Исправляем проблему с отсутствием интернета в Windows 10

Убедитесь, что вы пользуетесь последней версией Виндовс 10. Для этого проверьте наличие обновлений к ней. О том, как обновить «десятку», мы рассказывали в другой статье.

Подробнее: Как обновить Windows 10 до последней версии

Причиной отсутствия подключения может быть конкретный ВПН-сервер. В этом случае попробуйте поменять его, например, выберите из списка сервер другой страны.

Если для реализации виртуальной частной сети используется стороннее ПО, а не встроенная в Windows функция, сначала попробуйте обновить его, а при отсутствии такой возможности просто переустановите.

Настройка

В данном разделе приводятся сведения о настройке функций, описанных в этом документе.

Схема сети

В данном документе используется следующая схема сети:

Примечание. IP-адреса в данном примере не маршрутизируются в сети Интернет, так как они являются частными IP-адресами в лабораторной сети.

Настройка маршрутизатора Cisco 2611

|

Маршрутизатор Cisco 2611 |

|---|

vpn2611#show run Построение конфигурации... Текущая конфигурация: 2265 байт ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname vpn2611 ! aaa new-model ! ! aaa authentication login userauthen local aaa authorization network groupauthor local aaa session-id common ! username cisco password 0 cisco ip subnet-zero ! ! ! ip audit notify log ip audit po max-events 100 ! crypto isakmp policy 3 encr 3des authentication pre-share group 2 ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 172.18.124.199 no-xauth ! crypto isakmp client configuration group 3000client key cisco123 dns 10.10.10.10 wins 10.10.10.20 domain cisco.com pool ippool ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto dynamic-map dynmap 10 set transform-set myset ! ! crypto map clientmap client authentication list userauthen crypto map clientmap isakmp authorization list groupauthor crypto map clientmap client configuration address respond crypto map clientmap 1 ipsec-isakmp set peer 172.18.124.199 set transform-set myset match address 100 crypto map clientmap 10 ipsec-isakmp dynamic dynmap ! ! fax interface-type fax-mail mta receive maximum-recipients 0 ! ! interface Ethernet0/0 ip address 172.18.124.159 255.255.255.0 half-duplex crypto map clientmap ! interface Serial0/0 no ip address shutdown ! interface Ethernet0/1 ip address 10.10.10.1 255.255.255.0 no keepalive half-duplex ! ! ip local pool ippool 14.1.1.100 14.1.1.200 ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.1 ip http server ip pim bidir-enable ! ! access-list 100 permit ip 10.10.10.0 0.0.0.255 10.10.20.0 0.0.0.255 ! ! snmp-server community foobar RO call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 ! ! end |

Настройка маршрутизатора 3640

|

Маршрутизатор Cisco 3640 |

|---|

vpn3640#show run Построение конфигурации... Текущая конфигурация: 1287 байт ! ! Последние изменение конфигурации в 13:47:37 UTC среда 6 марта 2002 ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname vpn3640 ! ! ip subnet-zero ip cef ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco123 address 172.18.124.159 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map mymap 10 ipsec-isakmp set peer 172.18.124.159 set transform-set myset match address 100 ! call RSVP-sync ! ! ! interface Ethernet0/0 ip address 172.18.124.199 255.255.255.0 half-duplex crypto map mymap ! interface Ethernet0/1 ip address 10.10.20.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.1 ip http server ip pim bidir-enable ! access-list 100 permit ip 10.10.20.0 0.0.0.255 10.10.10.0 0.0.0.255 snmp-server community foobar RO ! dial-peer cor custom ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

Настройка VPN Client 4.x

Для настройки Cisco VPN Client 4.x выполните следующие действия.

-

Запустите VPN Client, а затем нажмите кнопку New, чтобы создать новое соединение.

-

Введите необходимую информацию, а затем нажмите кнопку Save.

-

Щелкните правой кнопкой мыши на вновь созданном экземпляре соединения, а затем выберите пункт меню Connect для установки соединения с маршрутизатором.

-

Во время согласований по протоколу IPsec будет предложено ввести имя пользователя и пароль.

-

В окне появятся сообщения «Negotiating security profiles» (Выполняется согласование профилей безопасности) и «Your link is now secure» (Безопасность канала обеспечена).

Если пользователь работает с личного устройства, то как мне повысить защищенность своей сети при таком доступе?

Давайте попробуем прикинуть, что может плохого или неправильного сделать пользователь на компьютере при удаленной работе? Установить ПО, содержащее уязвимости, или просто не устранять их своевременно с помощью патчей. Не обновлять свой антивирус или вообще его не иметь. Использовать слабые пароли. Установить ПО с вредоносным функционалом. Это то, что может поставить вашу корпоративную сеть под угрозу и никакой VPN вас не защитит от этого. А вот Cisco AnyConnect может за счет функции оценки соответствия, которая позволяет перед предоставлением доступа удаленного компьютера к корпоративным ресурсам проверить все необходимые и требуемые ИТ/ИБ-политиками настройки — наличие патчей, актуальные версии ПО, обновленный антивирус, наличие средств защиты, правильную длину пароля, наличие шифрования жесткого диска, определенные настройки реестра и т.п. Реализуется данная возможность либо с помощью функции Host Scan (для этого нужна Cisco ASA в качестве шлюза удаленного доступа), либо с помощью функции System Scan, которая обеспечивается с помощью системы контроля сетевого доступа Cisco ISE.

Как установить Cisco VPN для безопасного браузинга

В этом случае нет необходимости в загрузке, так как это не сама программа, а устройство, похожее на маршрутизатор, предоставляющий интернет, но в данном случае оно обеспечивает IP-анонимность нескольких устройств одновременно.

Поэтому нужна лишь простая конфигурация, которая легко объясняется в момент покупки.

Этапы конфигурации включают в себя:

- Должны быть определены два правила VPN-концентратора, каждое с соответствующим именем.

- Выберите следующие последовательности Конфигурация > Управление политиками > Управление трафиком > Фильтры.

- Наконец, добавить фильтр, принадлежащий к 2 правилам.

![Cisco anyconnect vpn not working [fixed]

windowsreport logo

windowsreport logo

youtube](http://navikur.ru/wp-content/uploads/3/6/c/36ceba9a011f1889b91ecd806fedaeb0.png)